潮人地東莞seo博客小編下面跟大家分享關于seo推廣技巧之:基于IPMI協議的DDoS反射攻擊分析等問題,希望seo專員在做seo優化的過程中有所幫助,內容僅供參考。

IPMI智能平臺管理接口是一種開放標準的硬件管理接口規格,定義了嵌入式管理子系統進行通信的特定方法。IPMI 信息通過基板管理控制器 (BMC)(位于 IPMI 規格的硬件組件上)進行交流。使用低級硬件智能管理而不使用操作系統進行管理,具有兩個主要優點: 首先,此配置允許進行帶外服務器管理;其次,操作系統不必負擔傳輸系統狀態數據的任務。

IPMI是智能型平臺管理接口(Intelligent Platform Management Interface)的縮寫,是管理基于 Intel結構的企業系統中所使用的外圍設備采用的一種工業標準,該標準由英特爾、惠普、NEC、美國戴爾電腦和SuperMicro等公司制定。長沙正規的seo推廣用戶可以利用IPMI監視服務器的物理健康特征,如溫度、電壓、風扇工作狀態、電源狀態等。而且更為重要的是IPMI是一個開放的免費標準,用戶無需為使用該標準而支付額外的費用。

分布式拒絕服務(DDoS:Distributed Denial of Service)攻擊指借助于客戶/服務器技術,將多個計算機聯合起來作為攻擊平臺,對一個或多個目標發動DDoS攻擊,從而成倍地提高拒絕服務攻擊的威力。通常,攻擊者使用一個偷竊帳號將DDoS主控程序安裝在一個計算機上,在一個設定的時間主控程序將與大量代理程序通訊,代理程序已經被安裝在網絡上的許多計算機上。代理程序收到指令時就發動攻擊。利用客戶/服務器技術,主控程序能在幾秒鐘內激活成百上千次代理程序的運行。【百度百科】

seo博客相關推薦閱讀:seo常見優化技術網站如何優化搜索引擎(優化是否會贏得搜索引擎的青睞)

今天潮人地東莞seo博客轉載一篇來自百度安全指數2018年3月22日剛剛發布的關于DDoS反射攻擊分析的內容,正文部網站seo推廣怎么做分如下:

0x00 前言

百度智云盾平臺在2018年3月17日,防御了一次峰值2Gbps反射類型的DDOS攻擊,通過安全分析,認定這是一次新型的反射DDoS攻擊,該攻擊使用了IPMI協議進行攻擊,在國內尚未查到相關的案例。

IPMI(Intelligent Platform Management Interface)智能平臺管理接口,原本是一種Intel架構的企業系統的周邊設備所采用的一種工業標準。IPMI亦是一個開放的免費標準,用戶無需支付額外的費用即可使用此標準。

IPMI 能夠橫跨不同的操作系統、固件和硬件平臺,可以智能的監視、控制和自動回報大量服務器的運行狀況,以降低服務器系統成本。IPMI基于UDP協議進行傳輸,基于該協議建立的遠程管理控制服務,默認綁定在623端口。

0x01 攻擊分析

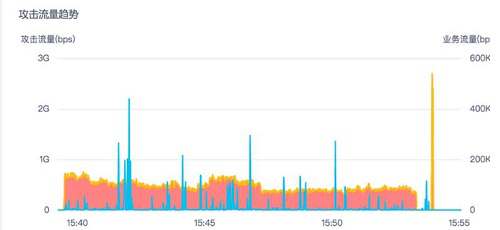

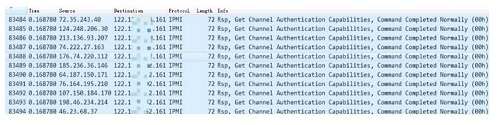

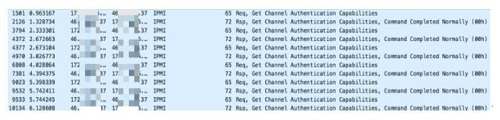

這個攻擊過程持續了15分鐘,峰值超過2Gbps。攻擊來源IP共有54828個,攻擊來源端口都是623,使用協議IPMI,長度為72字節。對數據包的內容進行具體分析,判斷攻擊包幾乎都是IPMI協議的ping響應包。如圖所示:

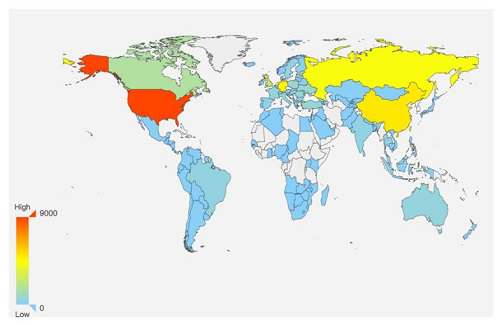

最初懷疑是攻擊者偽造源IP實施的Flood攻擊,但驗證這54828個攻擊源IP的623端口,存活率超過98%,很明顯是一種反射攻擊。分析反射源的地址位置特征,全球分布如下圖示:

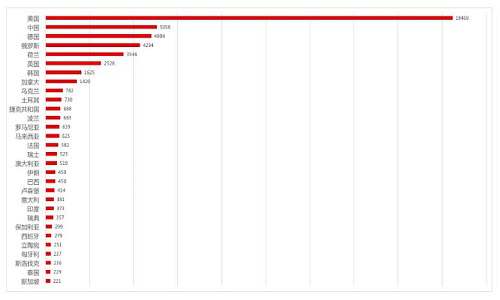

美國占了接近40%,TOP30國家排名如下圖示:

0x02 關聯風險分析

本次攻擊采用的IPMIping攻擊包,與常規的ping 類似,不同之處ping使用了ICMP協議傳輸。

IPMI 協議廣泛用在Supermicro, Dell, HP, IBM的板載卡管理系統中。而這些存在著默認密碼,甚至有些存在長久的Web漏洞可以直接獲取密碼。認證后可以操作除了ping之外更多的操作,如監控等數據。此時返回數據字節數會遠大于請求數據。近幾年出現的漏洞多以Web漏洞為主:

CVE-2014-8272 IPMI1.5任意命令執行

CVE-2013-4786 IPMI2.0離線密碼爆破漏洞

CVE-2013-4037 IPMI密碼哈希值泄漏漏洞

CVE-2013-4031 IPMI用戶默認賬號登錄漏洞

CVE-2013-4782 Supermicro任意IPMI命令執行

CVE-2013-3623 Supermicro cgi/close_window.cgi緩沖區溢出任意命令執行

CVE-2013-3622 Supermicro logout.cgi緩沖區溢出任意命令執行

CVE-2013-3609 Supermicro 權限繞過漏洞

CVE-2013-3607 Supermicro 任意代碼執行

CVE-2013-4783 Dell iDRAC6 身份驗證繞過導致任意代碼執行

CVE-2013-4784 Hp iLO 任意密碼繞過

CVE-2014-0806 IBM BladeCenter高級管理模塊IPMI明文憑證泄漏

CVE-2013-4037 IBM IPMI明文憑證泄漏。

板載卡管理系統往往不注重Web安全,更新也需要升級固件,導致很多有漏洞的平臺裸露在公網中。

此次DDoS攻擊源通過掃描分析,有近一半的IP屬于Supermicro IPMI管理平臺。而Supermicro IPMI管理平臺也是被爆出很多漏洞。

0x03 反射攻擊趨勢分析

本次攻擊使用的IPMIping包

IPMIping 傳輸如下:

Req請求 65字節,返回72字節。放大比例1.1倍。

但從放大比例上看,IPMI的ping包并不是一個好的“反射”放大協議。

但IPMIping 由于攻擊包小,來源廣泛,可能會穿透部分傳統設備。

從最近的幾次反射攻擊事件看,一些使用量中等規模的UDP服務逐漸黑客利用起來,包括之前的Memcached反射,放大倍數利率達到50000倍,非常驚人。即使互聯網上公共開放的數量只有10幾萬,也能產生大于1T的流量攻擊。

無認證邏輯,或者弱認證邏輯(包含默認密碼),不常見的UDP服務逐漸成為黑客發動攻擊的首選。

0x04 關于團隊

智云盾基于百度安全成熟的防御技術,通過靈活的合作模式,旨在為合作伙伴的IDC環境內建設和提供安全基礎設施,為其本地快速檢測和防御DDoS攻擊提供解決方案,同時還能為其客戶提供自動化且無限擴展的DDoS云防服務。此外智云盾平臺集成包括資產弱點評估、黑客攻擊檢測、實時安全防御和威脅情報等一系列百度安全能力,在提高IDC安全能力的同時,為最終客戶提供安全增值服務。了解更多請訪問:https://dun.baidu.com

以上是潮人地東莞s泊頭seo優化推廣eo博客跟大家分享關于seo推廣技巧之:基于IPMI協議的DDoS反射攻擊分析等問題,希望能對大家有所幫助,若有不足之處,請諒解,我們大家可以一起討論關于網站seo優化排名的技巧,一起學習,以上內容僅供參考。